'2012/09'에 해당되는 글 42건

- 2012.09.28 2012_정보통신망법_개선사항_설명회_자료집

- 2012.09.27 악성코드 분석가의 비법서

- 2012.09.27 해킹과 침투 테스트를 위한 코딩

- 2012.09.27 해킹사고의 재구성

- 2012.09.27 [web scan] bing-ip2hosts 소개

- 2012.09.27 [web scan] WhatWeb 웹스캔 소개

- 2012.09.27 개인정보보호법 시행 1년...得과 失 그리고 나아갈 길

- 2012.09.27 개정 망법 개인정보보호 신규제도 따라잡기!

최근 개인정보의 취급 및 관리에 대한 요구와 대안이 끊임없이 이슈화되고 있다.

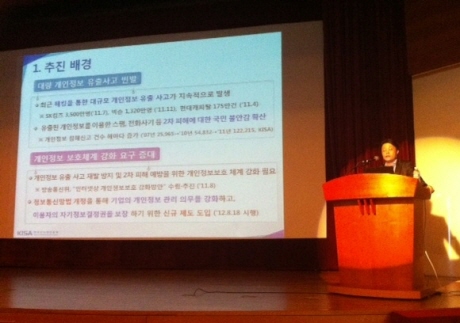

이와 관련하여 최근에 "정통망법" 개선사항에 대한 설명회가 있었는데요. 여기서 언급된 내용은 결국 아직도 빈번하게 발생되는 개인정보의 누출, 재사용 등등의 피해를 막기 위한 보호체계를 강화하자는 것이 요점인 것 같다.

대략 요점을 정리하면, 아래와 같다.

<추진배경>

□ 최근 대량 개인정보 유출사고가 빈번히 발생하고 있음

□ 개인정보 보호체계 강화 요구가 증대됨.

□ 개인정보 과련 신규이슈가 증가추세임.

□ 신규서비스 증가 및 개인정보 이용형태 변화가 발생하고 있음

<주요내용>

□ 개인정보 처리시스템과 외부 인터넷망 분리

□ 개인정보 누출 등의 통지, 신고

□ 개인정보 유효기간제

□ 개인정보 이용내역 통지제

아... 개인적인 입장에서는 정말 나아지고 있는 듯한 느낌인데, 관리하는 입장이라면....

아래는, 관련 자료집파일(근거 법령과 목적 등 가이드를 제공)을 첨부..

첨부파일은 암호로 보호되어 있습니다.

'개인정보보호 > 개인정보이슈' 카테고리의 다른 글

| 개인정보보호법 시행 1년...得과 失 그리고 나아갈 길 (0) | 2012.09.27 |

|---|---|

| 개정 망법 개인정보보호 신규제도 따라잡기! (0) | 2012.09.27 |

| 기업 80%, 개인정보보호법 ‘나몰라’ (0) | 2012.09.20 |

<책소개>

악성코드 분석가의 비법서』는 악성코드 분석에 필요한 여러 비법을 소개한 책이다. 악성코드 분석 환경 구축에서 다양한 자동화 분석 도구를 이용한 분석 방법까지 차근차근 설명한다. 또한 디버깅과 포렌식 기법까지 상당히 넓은 영역을 난이도 있게 다루어 악성코드 분석 전문가도 활용할 수 있도록 하였다.

<이 책에서 다루는 내용>

■ 신분을 노출하지 않고 온라인 조사를 수행하는 법

■ 허니팟을 이용해 봇과 웜이 배포하는 악성코드 수집

■ 의심스러운 내용을 포함한 자바스크립트, PDF, 오피스 문서 분석

■ 가상화 또는 일체형 하드웨어를 이용해 저렴한 악성코드 연구 환경 구성

■ 일반적인 인코딩과 암호 알고리즘을 리버스 엔지니어링

■ 악성코드 분석을 위한 고급 메모리 포렌식 플랫폼 구성

■ 제우스(Zeus), 사일런트뱅커(Silent Banker), 코어플러드(CoreFlood), 콘플리커(Conficker), 바이러트(Virut), 클램피(Clampi), 뱅크패치(Bankpatch), 블랙에너지(BlackEnergy) 등과 같은 널리 퍼진 악성코드 조사

<목차>

1 행동 익명화

___오니온 라우터(토르)

______비법 1-1 | 토르를 이용한 익명 브라우징

___토르를 이용한 악성코드 연구

______비법 1-2 | WGET과 네트워크 클라이언트에 TORSOCKS 이용

______비법 1-3 | 파이썬으로 작성한 멀티플랫폼에서 토르 활성 다운로더

___토르의 단점

___프록시 서버와 프로토콜

______비법 1-4 | 무료 프록시를 통한 트래픽 포워딩

______비법 1-5 | 프록시 연결에 SSH 터널 사용

______비법 1-6 | PRIVOXY로 향상된 프라이버시를 지원하는 웹브라우징

___웹 기반 익명기

______비법 1-7 | ANONYMOUSE.ORG 사이트를 이용한 익명 브라우징

___익명성을 보장받는 대안

___무선 전화 인터넷 연결

______비법 1-8 | 무선 전화 네트워크를 통한 인터넷 접속

___가상 사설망

______비법 1-9 | ANONYMIZER UNIVERSAL을 통한 VPN 사용

___접속 식별과 흔적 남기지 않기

2 허니팟

___NEPENTHES 허니팟

______비법 2-1 | NEPENTHES를 이용한 악성코드 샘플 수집

______비법 2-2 | IRC 로깅을 통한 실시간 공격 감시

______비법 2-3 | 파이썬으로 HTTP를 통한 NEPENTHES 전송 수용

___DIONAEA 허니팟으로 작업

______비법 2-4 | DIONAEA을 통한 악성코드 샘플 수집

______비법 2-5 | 파이썬을 이용한 HTTP 전송

______비법 2-6 | XMPP를 통한 실시간 이벤트 통지와 바이너리 공유

______비법 2-7 | DIONEA로 로깅한 공격 분석과 재현

______비법 2-8 | P0F를 이용한 원격 시스템 수동 식별

______비법 2-9 | SQLITE와 GNUPLOT로 DIONAEA 공격 패턴 그래프 작성

3 악성코드 분류

___CLAMAV를 활용한 분류

______비법 3-1 | 기존 CLAMAV 시그니처 검사

______비법 3-2 | 개별 CLAMAV 데이터베이스 생성

__...(하략)

'보안 > 보안서적' 카테고리의 다른 글

| [Book] 악성코드와 멀웨어 포렌식 (0) | 2012.10.10 |

|---|---|

| 해킹과 침투 테스트를 위한 코딩 (0) | 2012.09.27 |

| 해킹사고의 재구성 (0) | 2012.09.27 |

| [시스템로그분석]해킹 피해와 보안 추적의 결정적 파일 (0) | 2012.09.21 |

| [열혈강의]웹, 해킹과 방어 (0) | 2012.09.17 |

<책소개>

다양한 개발 언어로 침투 테스트 툴을 만드는 방법!「철통보안 시리즈」제7권 『해킹과 침투 테스트를 위한 코딩』. 직접 툴을 개발하고 툴이 사용될 상황의 예를 보여줌으로써 침투 테스트 툴을 개발할 때 흔히 사용되는 스크립트 언어를 쉽게 이해할 수 안내한 책이다. 본문은 크게 두 부분으로 나눌 수 있으며, 전반부에서는 침투 테스트에 활용할 쉘 스크립트 및 각 언어(파이썬, 펄, 루비, PHP)를 간단히 소개하고 기본적인 부분(변수, 제어문, 반복문, 파일처리, 네트워크 통신 등)을 살펴보고 간단한 활용법을 다룬다. 또한 침투 테스트에서 파워쉘을 어떻게 활용하는지도 살펴본다. 후반부에서는 앞에서 배운 각종 스크립트 언어를 실제 침투 테스트에서 어떻게 이용하는지를 다룬다. 기존 툴의 기능을 수정하거나 확장함으로써 효율성을 높이고 공격코드를 작성하는 방법을 배워 활용하는 데 도움이 될 것이다.

<목차>

CHAPTER 0 책 내용 및 핵심 포인트

누구를 위한 책인가?

책의 구조

결론

CHAPTER 1 쉘 스크립트 소개

쉘 스크립트

유닉스, 리눅스, OS X 쉘 스크립트

배시 기초

배시로 응용프로그램 만들기

윈도우 스크립트

파워쉘 기초

파워쉘로 응용프로그램 만들기

요약

참고문헌

CHAPTER 2 파이썬 소개

파이썬이란 무엇인가?

파이썬은 어디에 유용한가?

파이썬 기초

파일 처리

네트워크 통신

요약

참고문헌

CHAPTER 3 펄 소개

펄의 용도

펄 사용하기

펄 기초

펄로 응용프로그램 만들기

요약

참고문헌

CHAPTER 4 루비 소개

루비의 용도

루비 기초

루비 클래스

파일 처리

데이터베이스 기초

네트워크

루비로 응용프로그램 만들기

요약

참고문헌

CHAPTER 5 PHP 웹 스크립트 소개

웹 스크립트의 용도

PHP 시작하기

PHP로 폼 만들기

파일 처리 및 명령어 실행

PHP로 응용프로그램 만들기

요약

CHAPTER 6 파워쉘과 윈도우

파워쉘의 실행 정책

침투 테스트에서 파워쉘

파워쉘과 메타스플로잇

요약

참고문헌

CHAPTER 7 스캐너 스크립팅

스캐닝 툴 소개

NETCAT

NMAP

NESSUS/OPENVAS

요약

참고문헌

CHAPTER 8 정보수집

침투 테스트를 위한 정보수집

구글 검색 이용하기

펄을 이용한 웹 자동화

메타데이터 이용하기

응용프로그램 만들기

요약

참고문헌

CHAPTER 9 공격코드와 스크립팅

파이썬으로 공격코드 개발하기

메타스플로잇 공격코드 개발

PHP 스크립트 공격하기

크로스 사이트 스크립팅(XSS)

요약

CHAPTER 10 권한획득 이후의 공격 스크립트

권한획득 이후의 공격이 중요한 이유

윈도우 쉘 명령어

네트워크 정보 수집

메타스플로잇 미터프리터 스크립트

권한획득 ...(하략)

'보안 > 보안서적' 카테고리의 다른 글

| [Book] 악성코드와 멀웨어 포렌식 (0) | 2012.10.10 |

|---|---|

| 악성코드 분석가의 비법서 (0) | 2012.09.27 |

| 해킹사고의 재구성 (0) | 2012.09.27 |

| [시스템로그분석]해킹 피해와 보안 추적의 결정적 파일 (0) | 2012.09.21 |

| [열혈강의]웹, 해킹과 방어 (0) | 2012.09.17 |

해킹사고의 재구성: 사이버 침해사고의 사레별 해킹흔적 수집과 분석을 통한 기업 완벽 보안 가이드.

<책소개>

보안관리 실무자를 위한 해킹분석 지침서!

사이버 침해사고의 사레별 해킹흔적 수집과 분석을 통한 기업 완벽 보안 가이드『해킹 사고의 재구성』. 해킹사고 대응을 다년간 수행한 저자 최상용이 개인적인 경험을 토대로, 해킹사고 대응 이론을 실무에 적용하는 방법과 실무적으로 가장 빠른 접근이 가능한 사고분석의 실체를 소개한 책이다. 본문은 해킹사고 대응절차에 대해 이론을 먼저 설명하고, 다양한 시스템에서 남아있는 사고의 흔적을 찾는 방법 그리고 조합하는 방법에 대해 순차적으로 다루었다. 특히 해킹대응의 노하우에 대한 세부적이고 명쾌한 설명과 사이버침해 대응체계를 구축하고자 하는 관리자가 참고할 수 있는 모델 제시한 것이 특징이다. 이를 통해 독자들은 해킹 사고 시 해킹흔적 분석·조합을 통한 해커의 행동 추적기법과, 사이버침해사고 실제사례를 통한 기업을 위한 최적의 대응모델에 대한 지식과 기술을 빠르고 완벽하게 습득하게 될 것이다.

<목차>

1장 보안관제와 해킹사고 분석

___1.1 정의

___1.2 공통점과 차이점

___1.3 보안관제 절차

______1.2.1 보안관제: 이벤트 탐지

______1.2.2 보안관제: 초기 분석

______1.2.3 보안관제: 긴급 대응

______1.2.4 보안관제: 사고 전파

___1.4 해킹사고 분석 절차

______1.4.1 해킹사고 분석: 접수

______1.4.2 해킹사고 분석: 분석

______1.4.3 해킹사고 분석: 피해 복구

______1.4.4 해킹사고 분석: 신고 및 보고

___1.5 정리

2장 해킹의 증거

___2.1 정보 보호 시스템 개요

___2.2 로그

___2.3 해킹사고의 분류와 그 흔적

___2.4 IDS/IPS

______2.4.1 침입 탐지의 방법

______2.4.2 IDS의 구성 형태

______2.4.3 IDS의 로그

___2.5 방화벽

______2.5.1 방화벽의 주요 기능

______2.5.2 방화벽의 구성 형태

______2.5.3 방화벽의 로그

___2.6 안티 DDoS

______2.6.1 안티 DDoS 시스템의 차단 기능

______2.6.2 안티 DDoS 시스템의 로그

___2.7 WAF

______2.7.1 WAF의 종류와 기능

______2.7.2 WAF의 로그

___2.8 웹 접근 로그

______2.8.1 접근 로그

______2.8.2 에러 로그

___2.9 운영체제 로그

______2.9.1 유닉스 계열 로그

______2.9.2 윈도우 시스템 로그

___2.10 그 외의 흔적

______2.10.1 ESM 로그

______2.10.2 DBMS 로그

___2.11 정리

3장 증거와의 소통

___3.1 해킹사고의 증상과 취약점

______3.1.1 위/변조 사고

______3.1.2 정보 유출 사고

______3.1.3 DDoS 공격

___3.2 증거 추적

______3.2.1 변조(삭제, 추가)

______3.2.2 시스템 변조

______3.2.3 접속 시 특정 프로그램 설치 유도

______3.2.4 클릭 후 이상동작

______3.2.5 정보 유출 신고 접수

______3.2.6 서비스가 안 되거나 느리고 시스템 부하가 가중됨

___3.3 증거를 보는 눈 그리고 증거를 조합한 사고의 재구성

______3.3.1 피해 시스템 식별

______3.3.2 피해 증상 파악

______3.3.3 피해 시스템 환경 확인

______3.3.4 증거 수집

______3.3.5 증거 추출과 해커 식별

______3.3.6 해커의 행위 추론과 보고서 작성

___3.4 정리

4장 웹 해킹사고 분석 사례

___4.1 홈페이지 변조를 통한 악성코드 유포 시도

______4.1.1 확인과 증상

______4.1.2 환경 분석과 로그 수집

______4.1.3 해킹사고 분석

______4.1.4 해킹사고 분석 보고서

___4.2 애플리케이션 환경 설정 실수로 인한 웹셸 업로드

______4.2.1 확인과 증상

______4.2.2 환경 분석과 로그 수집

______4.2.3 해킹사고 분석

______4.2.4 해킹사고 분석 보고서

___4.3 DDoS

______4.3.1 확인과 증상

______4.3.2 환경 분석과 로그 수집

______4.3.3 해킹사고 분석

___4.4 SQL 인젝션

______4.4.1 확인과 증상

______4.4.2 환경 분석과 로그 수집

______4.4.3 해킹사고 분석

______4.4.4 해킹사고 분석 보고서

___4.5 정리

5장 사이버 침해 대응 모델

___5.1 이론과 실제의 차이

______5.1.1 보안 시스템이 모든 해킹을 탐지하고 차단할 것이다

______5.1.2 모든 시스템은 이상적인 최적의 상태로 운영할 것이다

___5.2 사이버 침해 대응 모델

______5.2.1 현재 사이버 침해 대응 시스템 구성

______5.2.2 현재 사이버 침해 대응 시스템의 한계

______5.2.3 사이버 침해 대응 모델

___5.3 정리

'보안 > 보안서적' 카테고리의 다른 글

| [Book] 악성코드와 멀웨어 포렌식 (0) | 2012.10.10 |

|---|---|

| 악성코드 분석가의 비법서 (0) | 2012.09.27 |

| 해킹과 침투 테스트를 위한 코딩 (0) | 2012.09.27 |

| [시스템로그분석]해킹 피해와 보안 추적의 결정적 파일 (0) | 2012.09.21 |

| [열혈강의]웹, 해킹과 방어 (0) | 2012.09.17 |

[bing-ip2hosts]는 Microsoft 소유의 검색엔진 <Bing.com>의 특정 IP주소에서 호스팅되는 웹사이트를 검색하는 독특한 기능을 이용한 웹스캔도구이다.

이 도구는 대상에 대한 침투 테스트 및 정보수집에 사용될 수 있으며, Linux 배쉬 스크립트로 작성되었다.

[다운로드]

Current Version http://www.morningstarsecurity.com/downloads/bing-ip2hosts-0.3.tar.gz

Version 0.2, April 2010 http://www.morningstarsecurity.com/downloads/bing-ip2hosts-0.2.tar.gzVersion 0.1, December 2009 http://www.morningstarsecurity.com/downloads/bing-ip2hosts-0.1.tar.gz

[Usage]

$ ./bing-ip2hosts

bing-ip2hosts (0.3) by Andrew Horton aka urbanadventurer

Homepage: http://www.morningstarsecurity.com/research/bing-ip2hosts

Find hostnames that share an IP address with your target which can be a hostname or

an IP address. This makes use of Microsoft Bing.com ability to seach by IP address,

e.g. "IP:210.48.71.196".

Usage: ./bing-ip2hosts [OPTIONS]

OPTIONS are:

-n Turn off the progress indicator animation

-t <DIR> Use this directory instead of /tmp. The directory must exist.

-i Optional CSV output. Outputs the IP and hostname on each line, separated by a comma.

-p Optional http:// prefix output. Useful for right-clicking in the shell.

[Example Output]

| $ ./bing-ip2hosts treshna.com [ 210.48.71.196 | Scraping 10-19 of 27 | Found 13 | \ ] annaklekottka.com ignavus.net ladychatterley.co.nz massivenz.com nzbridgecongress.co.nz nzcps.treshna.com stac.treshna.com www.cricklewoodhouse.co.nz www.dressfordialogue.com www.glaciervalley.co.nz www.hurunuihotel.co.nz www.ignavus.net www.kokiribnb.co.nz www.massivenz.com www.nzkiosk.co.nz www.zqnbalmoral.co.nz |

'보안 > 공격기술' 카테고리의 다른 글

| 취약점 분석 미니맵(단계별 주요이슈 도식도) (0) | 2012.10.11 |

|---|---|

| [취약점] WPAD Man in the Middle 공격에 대한 대응 (0) | 2012.10.09 |

| [web scan] WhatWeb 웹스캔 소개 (0) | 2012.09.27 |

| [sql injection]sqlmap (0) | 2012.09.26 |

| [sql injection]Blind SQL Injection Perl Tool(bsqlbf) (0) | 2012.09.25 |

<WhatWeb>

[WhatWeb]은 대상 웹사이트가 어떤 것인지 식별할 수 있게 도와주는 웹스캔 도구이다. 웹 콘텐츠 관리 시스템(CMS), 블로그 플랫폼, 통계/분석 패키지, 자바 스크립트 라이브러러리, 웹 서버 및 임베디드 장치를 인지할 수 있으며, 이를 위한 플러그인이 약 900여개 포함되어 있다.

또한, [WhatWeb]은 version numbers, email addresses, account IDs, web framework modules, SQL errors 등 까지도 확인이 가능하다.

[hatWeb 다운로드]

[WhaWeb의 특징]

□ Over 900 plugins

□ Control the trade off between speed/stealth and reliability

□ Plugins include example URLs

□ Performance tuning. Control how many websites to scan concurrently.

□ Multiple log formats: Brief (greppable), Verbose (human readable), XML, JSON, MagicTree, RubyObject, MongoDB.

□ Recursive web spidering

□ Proxy support including TOR

□ Custom HTTP headers

□ Basic HTTP authentication

□ Control over webpage redirection

□ Nmap-style IP ranges

□ Fuzzy matching

□ Result certainty awareness

□ Custom plugins defined on the command line

[Usage]

|

Usage: whatweb [options] TARGET SELECTION: Use /dev/stdin to pipe HTML directly --input-file=FILE, -i Identify URLs found in FILE, eg. -i /dev/stdin --url-prefix Add a prefix to target URLs --url-suffix Add a suffix to target URLs --url-pattern Insert the targets into a URL. Requires --input-file, eg. www.example.com/%insert%/robots.txt --example-urls, -e Add example URLs for each selected plugin to the target list. By default will add example URLs for all plugins. AGGRESSION LEVELS: --aggression, -a=LEVEL The aggression level controls the trade-off between speed/stealth and reliability. Default: 1 Aggression levels are: 1 (Passive) Make one HTTP request per target. Except for redirects. 2 (Polite) Reserved for future use 3 (Aggressive) Triggers aggressive plugin functions only when a plugin matches passively. 4 (Heavy) Trigger aggressive functions for all plugins. Guess a lot of URLs like Nikto. HTTP OPTIONS: --user-agent, -U=AGENT Identify as AGENT instead of WhatWeb/0.4.7. --user, -u= --header, -H Add an HTTP header. eg "Foo:Bar". Specifying a default header will replace it. Specifying an empty value, eg. "User-Agent:" will remove the header. --follow-redirect=WHEN Control when to follow redirects. WHEN may be `never', `http-only', `meta-only', `same-site', `same-domain' or `always'. Default: always --max-redirects=NUM Maximum number of contiguous redirects. Default: 10 SPIDERING: --recursion, -r Follow links recursively. Only follow links under the path Default: off --depth, -d Maximum recursion depth. Default: 10 --max-links, -m Maximum number of links to follow on one page Default: 250 --spider-skip-extensions Redefine extensions to skip. Default: zip,gz,tar,jpg,exe,png,pdf PROXY: --proxy Default: 8080 --proxy-user PLUGINS: --plugins, -p Comma delimited set of selected plugins. Default is all. Each element can be a directory, file or plugin name and can optionally have a modifier, eg. + or - Examples: +/tmp/moo.rb,+/tmp/foo.rb title,md5,+./plugins-disabled/ ./plugins-disabled,-md5 -p + is a shortcut for -p +plugins-disabled --list-plugins, -l List the plugins --info-plugins, -I Display information for all plugins. Optionally search with keywords in a comma delimited list. --custom-plugin Define a custom plugin called Custom-Plugin, Examples: ":text=>'powered by abc'" ":regexp=>/powered[ ]?by ab[0-9]/" ":ghdb=>'intitle:abc \"powered by abc\"'" ":md5=>'8666257030b94d3bdb46e05945f60b42'" "{:text=>'powered by abc'},{:regexp=>/abc [ ]?1/i}" LOGGING & OUTPUT: --verbose, -v Increase verbosity, use twice for plugin development. --colour,--color=WHEN control whether colour is used. WHEN may be `never', `always', or `auto' --quiet, -q Do not display brief logging to STDOUT --log-brief=FILE Log brief, one-line output --log-verbose=FILE Log verbose output --log-xml=FILE Log XML format --log-json=FILE Log JSON format --log-json-verbose=FILE Log JSON Verbose format --log-magictree=FILE Log MagicTree XML format --log-object=FILE Log Ruby object inspection format --log-mongo-database Name of the MongoDB database --log-mongo-collection Name of the MongoDB collection. Default: whatweb --log-mongo-host MongoDB hostname or IP address. Default: 0.0.0.0 --log-mongo-username MongoDB username. Default: nil --log-mongo-password MongoDB password. Default: nil --log-errors=FILE Log errors PERFORMANCE & STABILITY: --max-threads, -t Number of simultaneous threads. Default: 25. --open-timeout Time in seconds. Default: 15 --read-timeout Time in seconds. Default: 30 --wait=SECONDS Wait SECONDS between connections This is useful when using a single thread. HELP & MISCELLANEOUS: --help, -h This help --debug Raise errors in plugins --version Display version information. (WhatWeb 0.4.7) EXAMPLE USAGE: whatweb example.com whatweb -v example.com whatweb -a 3 example.com whatweb 192.168.1.0/24 |

[Example Output]

[wiki 페이지]

'보안 > 공격기술' 카테고리의 다른 글

| [취약점] WPAD Man in the Middle 공격에 대한 대응 (0) | 2012.10.09 |

|---|---|

| [web scan] bing-ip2hosts 소개 (0) | 2012.09.27 |

| [sql injection]sqlmap (0) | 2012.09.26 |

| [sql injection]Blind SQL Injection Perl Tool(bsqlbf) (0) | 2012.09.25 |

| [sql injection] 자주 사용되는 sql인젝션 도구 15종. (0) | 2012.09.25 |

법 적용 확대, 개인정보보호 협업체계 구축·가이드라인 마련 성과

실효성 높일 수 있는 법 개정과 분야별 별도 지침 필요성 제기

[보안뉴스 김태형] 개인정보보호법이 시행된 지 1년이 지난 지금. 과연 득과 실은 무엇이고, 이를 더욱 확대· 발전시키기 위한 방안에는 무엇이 있을까?

[보안뉴스 김태형] 개인정보보호법이 시행된 지 1년이 지난 지금. 과연 득과 실은 무엇이고, 이를 더욱 확대· 발전시키기 위한 방안에는 무엇이 있을까?

개인정보보호법은 공공·민간 분야를 망라하고 온·오프라인 모든 사업자에게 적용되는 개인정보의 원칙과 기준의 필요성이 대두되면서 지난해 9월 개인정보보호법이 발효됐고, 법·제도 연착륙을 위해 6개월간 계도기간을 거쳐 올해 3월부터 본격적으로 시행되고 있다.

지난 1년 동안의 법 시행 후 규율대상은 기존 공공기관이나 정보통신사업자 등 개별법이 규정했던 약 51만 사업자에서 공공·민간의 모든 개인정보처리자, 약 350만 사업자로 확대 시행되는 결과를 가져왔다.

이에 따라 보호범위가 기존 컴퓨터 등에 의해 처리되는 개인정보 파일에서 종이문서에 기록된 개인정보도 포함됐으며, 주민등록번호 등의 고유식별정보 처리 제한을 원칙적으로 처리 금지했다. 또한, 개인정보 유출통지를 의무화하고 집단분쟁제도와 단체소송을 도입하는 성과를 거두었다.

이와 관련 정하경 개인정보보호위원회 상임위원은 “지난 1년 동안 개인정보보호법 시행으로 인해 개인정보보호에 대한 사회적 가치가 높아졌다”며, “학교·병원·직장 등에서의 개인정보가 소중히 다루어졌으며 개인정보에 대한 동의와 법적조치가 이루어지는 등 개인정보를 보호하기 위한 노력이 커졌다”고 지난 1년 간의 성과를 평가했다.

또한, 한순기 행정안전부 개인정보보호과장은 “개인정보보호법의 제정과 발효로 인해 하위법령 및 지침이 마련됐고 개인정보보호의 기본계획 및 시행계획 수립, 분야별 개인정보보호 협업체계 구축 및 가이드라인 등을 마련하게 됐다”고 밝혔다.

아울러 그는 “주민번호 수집·이용 최소화 대책 추진, 개인정보 영향평가제도 도입·운영, 개인정보 인증마크제 도입 추진 등을 통해 제도적 기반을 정비했고 교육·홍보 및 자율규제를 통한 인식을 제고했다”고 말했다.

이러한 성과에 함께 문제점이나 개선할 부분도 적지 않다는 지적이다. 개인정보보호 포럼에서의 발표를 통해 권헌영 광운대학교 법대 교수는 “개인정보보호법의 준수를 위해 중소기업이나 소상공인들은 개인정보보호 체계를 구축해야 하는데 이에 따른 비용이 부담되어 머뭇거리고 있다”고 밝혔다.

또한, 그는 “학교와 영세업소 등에서는 보안 시스템으로 인해 업무 효율성이 떨어진다는 불만도 늘어나고 있으며 대형 포털에서도 수천만명의 신상정보가 유출되는 상황에서 영세업체들을 무작정 동참하게 하는 건 비현실적이라는 비판도 높아지고 있다”고 설명했다.

이러한 문제점 외에도 개인정보보호 정책의 집행체계 혼선으로 인한 업무권한과 기능의 분산 문제, 그리고 법률간 체계 정합성, 법률해석과 관련한 문제 등으로 인해 일각에서는 현실에 맞는 개인정보보호법의 개정안이나 분야별 별도의 지침 필요성도 제기되고 있다.

이처럼 개인정보보호법이 본격 시행되고 있음에도 일반인은 물론 공무원들조차 개인정보보호의 중요성에 대해 크게 인식하지 못하고 있어 크고 작은 보안 사고는 끊임 없이 이어지고 있다.

지난 7월 KT 고객정보 유출사건을 비롯해 최근엔 경기도시공사가 민원인들의 주소와 전화번호 등의 개인정보를 홈페이지에 공개해 해당 민원인들의 불만을 사는 등 물의를 빚기도 했다.

이러한 가운데 공격자들은 다양한 방법으로 각 기업과 공공기관이 보유한 개인정보를 포함한 중요 정보를 유출할 기회를 노리고 있어 보안의식 제고를 위한 노력도 필요하다.

이와 관련 이경호 고려대학교 정보보호대학원 교수는 “기존 알려진 공격에 대해서는 대비를 잘하고 있지만 이보다 더 커다란 피해를 줄 수 있는 알려지지 않은 공격에 대해서는 전문가의 지속적인 모니터링은 물론이고, 정보관리 프로세스, 관리체계, 시스템 및 법·제도를 연계한 종합적인 정보보호 및 관리가 필요하다”고 밝혔다.

또한, 이 교수는 “개인정보 유출사고 예방과 피해 최소화를 위해서 개인정보 영향평가, 개인정보 유출통지, 개인정보 관리체계인증 등의 제도를 활성화해야 한다”면서 “개인정보 유출사고 증거 보존 및 포렌식 기능도 강화되어야 한다”고 설명했다.

이처럼 개인정보보호법 시행 1년을 되돌아 보면 어느 정도의 성과도 있었지만, 제도 개선을 위한 과제도 아직은 산적해 있는 듯 보인다. 하지만 무엇보다 중요한 것은 개인정보처리자 및 보안담당자의 정보보호 패러다임 변화를 통한 자율적인 리스크 관리, 개인정보보호를 위한 체계적인 지침 마련, 그리고 전반적인 보호조치 이행이라고 할 수 있다.

[김태형 기자(boan@boannews.com)]

'개인정보보호 > 개인정보이슈' 카테고리의 다른 글

| 2012_정보통신망법_개선사항_설명회_자료집 (0) | 2012.09.28 |

|---|---|

| 개정 망법 개인정보보호 신규제도 따라잡기! (0) | 2012.09.27 |

| 기업 80%, 개인정보보호법 ‘나몰라’ (0) | 2012.09.20 |

기업의 개인정보 관리 강화, 과도한 개인정보 보관 제한 등

[보안뉴스 호애진] 지난 8월 18일부터 시행된 개정 정보통신망법상의 개인정보보호 관련 신규제도에는 어떠한 것들이 있을까?

26일 포스트타워에서 열린 ‘2012 정보통신망법 개선사항 설명회’에서 윤재석 한국인터넷진흥원 개인정보제도개선팀장은 ‘정보통신망법 개인정보보호 신규제도 소개’라는 주제로 강연하며, 추진 배경 및 경과, 시행령 개정 방향 및 주요 내용을 소개했다.

윤재석 팀장은 “개정 정보통신망법은 기업의 개인정보 관리가 강화됐으며, 과도한 개인정보 보관을 제한하고, 이용자 자기정보결정권을 강화하는 한편, 개인정보보호 관리체계(PIMPS) 인증 관련 규정이 신설됐다”고 설명했다.

우선 기업의 개인정보 관리를 강화하는 차원에서 개인정보처리시스템과 외부 인터넷망을 분리하도록 했다. 이는 최근 개인정보관리자 등의 계정 해킹에 의한 대량의 개인정보 유출 사고가 발생함에 따라 사고를 예방하기 위해 높은 수준의 보안 대책 마련이 필요하다는 취지에서 비롯됐다.

적용 사업자는 전년도 말 기준 직전 3개월간 개인정보가 저장·관리되고 있는 이용자 수가 일일평균 100만명 이상이거나 정보통신서비스 부문 전년도 매출액이 100억원 이상인 정보통신서비스 제공자 등이다. 대상은 망분리 적용 사업자 중 특정한 권한을 보유한 개인정보취급자로 제한한다.

윤재석 팀장은 “일정 수준의 보안성을 갖췄다면 물리적 망분리뿐만 아니라 논리적 망분리도 허용된다”면서 “다만, 구축 기간을 고려해 6개월의 유예기간을 부여했다”고 설명했다.

또한, 과도한 개인정보 보관을 제한하기 위해 개인정보 유효기간제를 도입했다. 이는 장기간 서비스를 이용하지 않는 이용자의 개인정보에 대해 파기 등 필요한 조치를 취함으로써 사업자가 불필요하게 보관하는 개인정보를 최소화하기 위함이다.

유효기간은 3년으로 하되, 해당 기간 경과 후 즉시 파기 또는 다른 개인정보와 분리 저장·관리한다. 파기 대상은 정보통신서비스 제공자 등이 보유한 이용자의 개인정보로, 유효기간 만료 30일까지 전자우편, 서면, 모사전송, 전화 또는 이와 유사한 방법으로 파기 또는 분리 저장·관리 사실, 기간 만료일 및 해당 개인정보의 항목을 통지해야 한다.

윤재석 팀장은 “최초 회원 가입 또는 회원 정보 수정 등의 단계에서 수집·관리되는 개인정보뿐만 아니라 접속 로그(log), 쿠키(cookie), 결제 기록 등 서비스 이용과정에서 생성되는 정보도 파기 등의 조치대상에 해당된다”고 밝혔다.

이용자 자기정보결정권도 강화됐다. 이용자가 개인정보의 활용 내역을 정확히 알고, 통제할 수 있는 제도로 개인정보 이용내역 통지 제도와 개인정보 누출 등의 통지·신고제를 도입했다.

개인정보 이용내역 통지제도는 사업자가 주기적으로 이용자의 개인정보 이용내역을 통지함으로써, 이용자가 본인의 개인정보 이용내역을 정확히 알고 통제가 가능하도록 하는 것이다.

해당 사업자는 개인정보 수집·이용 목적 및 수집 항목, 개인정보 제공받은 자와 제공 목적 및 제공 항목, 취급 위탁 받은 자 및 취급 위탁 목적을 연 1회 이상 통지해야 한다는 내용이 주 골자다.

이어 개인정보 누출 등의 통지·신고제는 개인정보 누출사고 발생 시 이용자에게 해당 사실을 통지하고 방통위에 신고해 명의 도용, 금전적 피해 등 추가 피해가 확산되는 것을 방지하기 위함이다.

해당 사업자는 개인정보 분실·도난·누출 사실을 안 때, 지체없이 이용자 통지 및 방통위에 신고를 해야 하며, 통지 내용은 누출 개인정보 항목, 누출 발생 시점, 이용자가 취할 수 있는 조치, 정보통신서비스 제공자 등의 대응 조치, 이용자 상담 접수 부서 및 연락처 등이다. 또 사업자는 개인정보의 누출 등에 대한 대책 마련 및 피해 최소화 조치를 강구해야 한다.

윤재석 팀장은 “다만, 온·오픈라인에서 사업을 영위하는 경우 정보통신망법상 누출 등 신고와 개인정보보호법상 유출 신고는 범위, 시점, 접수 기관, 내용 및 목적에서 차이가 있다”면서 “해당 사업자는 방송통신위원회와 행정안전부 또는 전문기관에 신고해야 한다”고 밝혔다.

[호애진 기자(boan5@boannews.com)]

'개인정보보호 > 개인정보이슈' 카테고리의 다른 글

| 2012_정보통신망법_개선사항_설명회_자료집 (0) | 2012.09.28 |

|---|---|

| 개인정보보호법 시행 1년...得과 失 그리고 나아갈 길 (0) | 2012.09.27 |

| 기업 80%, 개인정보보호법 ‘나몰라’ (0) | 2012.09.20 |

2012_정보통신망법_개선사항_설명회_자료집.zip

2012_정보통신망법_개선사항_설명회_자료집.zip

whatweb-0.4.7.tar.gz

whatweb-0.4.7.tar.gz