'보안/주요뉴스'에 해당되는 글 13건

- 2012.12.11 “윈도우 XP, 지원 종료 500일도 안남았다”

- 2012.12.11 “백신, 신종 바이러스 탐지 효과 의구심”

- 2012.10.11 ‘바이너리 디핑’ 스타일로 제로데이 취약점 찾기!

- 2012.10.10 국내 최고 정보보호전문가 그룹 구성한다!

- 2012.10.10 해킹 당하면 무조건 보안담당자 책임? 형사처벌 조항은...

- 2012.10.10 포티넷 “BYOD, 아직도 보안 걱정?”

- 2012.10.08 보안위협에 대한 정량적·정성적 위험평가 방법

- 2012.09.27 의무화된 망분리 시 고려해야 할 사항은?

마이크로소프트와 서드파티 업체들은 윈도우 XP 지원 시간이 500일도 남지 않았다고 밝혔다.

마이크로소프트 서버 사용자들은 11년된 OS인 윈도우 XP의 최종 보안 업데이트를 2014년 8월에 마지막으로 받을 수 있을 것이다.

지난 11월 26일, 마이크로소프트와 관련 업체가 제공하는 윈도우 XP 카운트다운 시계가 500에서 499로 넘어갔다. 마이크로소프트는 윈도우 XP에 대한 지원을 2014년 4월 8일에 마지막 보안 업데이트를 발표하며 종료할 예정이다.

역설적인 것은 마이크로소프트의 윈도우 XP 카운트다운 시계는 윈도우 7에서만 실행된다는 것.

이로써 윈도우 XP에 대한 마이크로소프트의 기술 지원은 12년 5개월 동안 유지되며, 이는 마이크로소프트의 일반적인 관행보다 약 2년 반 긴 기간이다. 이전 기록은 11년 5개월 동안 지원된 윈도우 NT였다.

이로써 윈도우 XP에 대한 마이크로소프트의 기술 지원은 12년 5개월 동안 유지되며, 이는 마이크로소프트의 일반적인 관행보다 약 2년 반 긴 기간이다. 이전 기록은 11년 5개월 동안 지원된 윈도우 NT였다.

XP의 수명이 길어진 것은 윈도우 비스타가 드라이브 지원 부족과 버그, 느린 속도로 대다수 사용자들이 비스타를 거부하고 XP를 지속적으로 사용했기 때문이다.

웹 통계업체인 넷 애플리케이션에 따르면, 윈도우 XP는 지난달까지 전세계 데스크톱과 노트북 사용자의 40.7%를 차지하고 있다. 윈도우 7은 10월에 44.7%의 사용 점유율을 올렸다.

카운트다운 시계가 나왔음에도 불구하고, 애널리스트들은 XP가 지원이 중단돼도 수많은 사람들이 사용할 것이라고 예상했다. 지난달 가트너 애널리스트인 마이클 실버는 “엔터프라이즈 PC는 2014년 4월 이후에도 XP가 실행될 것”이라며, “10~15% 정도의 시장이 있다”고 말했다.

컴퓨터월드는 XP의 감소를 지나치게 낙관적으로 전망했다. 2011년 중반에 컴퓨터월드는 윈도우 XP가 2012년 3분기에 38%를 차지하면서 최종 수치보다 3% 아래로 떨어졌다고 예상했다. 넷 애플리케이션은 데이터를 기준으로 현재 2014년 4월까지 윈도우 XP는 전세계적으로 27~29% 정도를 차지할 것이라고 전망했다.

editor@itworld.co.kr

'보안 > 주요뉴스' 카테고리의 다른 글

| “백신, 신종 바이러스 탐지 효과 의구심” (0) | 2012.12.11 |

|---|---|

| ‘바이너리 디핑’ 스타일로 제로데이 취약점 찾기! (0) | 2012.10.11 |

| 국내 최고 정보보호전문가 그룹 구성한다! (0) | 2012.10.10 |

| 해킹 당하면 무조건 보안담당자 책임? 형사처벌 조항은... (0) | 2012.10.10 |

| 포티넷 “BYOD, 아직도 보안 걱정?” (0) | 2012.10.10 |

임퍼바, 40개 이상 안티바이러스 솔루션 분석 결과 발표

[보안뉴스 호애진] 안티바이러스 솔루션이 새로운 바이러스를 탐지하는 데 충분하지 않다는 연구 결과가 나왔다.

보안업체 임퍼바(Imperva)는 기존에 목록화되지 않았던 80개 이상의 바이러스를 수집하고, 이들을 통해 40개 이상의 안티바이러스 솔루션을 분석한 결과를 발표했다.

임퍼바에 따르면, 연구가 수행된 안티바이러스 솔루션 중 5% 이하가 기존에 목록화되지 않은 바이러스를 초기부터 탐지할 수 있었고, 많은 솔루션들의 경우 시그니처가 업데이트 되는데 초기 스캐닝 이후 한 달 이상이 걸리는 것으로 나타났다.

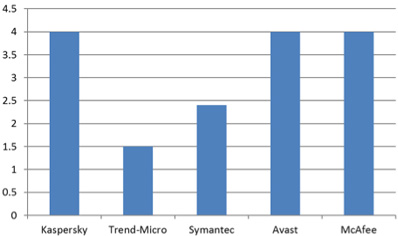

▲ 최초 실행에서 발견되지 않은 감염 파일 식별을 위해 필요한 주(week) 수

임퍼바의 CTO 아미차이 슐만(Amichai Shulman)은 “안티바이러스 솔루션은 기업 보안에 중요한 부분을 차지하고 있지만, 새로 발견되는 하나의 바이러스가 이러한 솔루션을 무용지물로 만들 수 있다는 것이 현실”이라며 “특히 특정 프리웨어 솔루션의 경우 유료 솔루션을 능가하는 것으로 나타나, 기업들이 안티바이러스 솔루션에 수십억 달러를 투자한 가치를 보상받고 있지 못한다고 생각한다”고 말했다.

임퍼바는 80가지 이상의 바이러스 수집을 위해 여러 기법을 사용했다. 이번 연구를 통해 수집된, 기존에 보고되지 않았던 82개의 바이러스는 가상 실행 환경에서 테스트 됐고, 비정상적인 행위가 수반됐으며, 컴퓨터 자원에 대한 취약성을 제약하는 것으로 나타났다.

이번 연구를 통해 밝혀진 결론은 다음과 같다.

안티바이러스 솔루션들은 새롭게 제작된 바이러스를 탐지하는 데 일정 시간이 소요된다.

안티바이러스 업체들은 자사의 탐지 매커니즘을 업데이트하기 위해 지속적인 연구를 수행하지만, 이번 연구에서 안티바이러스 솔루션의 신규 바이러스 초기 탐지율은 5% 이하였다.

인터넷을 통해 전파되는 바이러스를 따라잡을 수 없기 때문에, 이번 연구에서 실험된 안티바이러스 솔루션은 완벽한 보호를 제공할 수 없었다.

안티바이러스 솔루션은 시그니처 업데이트에 뒤쳐지고 있다.

이번 연구의 몇몇 사례에서, 바이러스 탐지를 위한 초기 스캐닝 이후 안티바이러스 솔루션들은 4주의 시간이 걸렸다.

안티바이러스를 위한 투자가 제대로 할당되지 못하고 있다.

2011년 가트너(Gartner)는 안티바이러스와 관련해 기업이 29억 달러, 소비자가 45억 달러 등 총 74억 달러 또는 보안 소프트웨어와 관련한 총 177억 달러의 1/3이상의 비용이 지출되고 있다고 분석했다. 게다가 이번 연구에 의하면 특정 프리웨어는 유료 솔루션과 동등하거나 그 이상의 효율성을 입증했다.

이번 연구에서 완벽한 보호를 제공하는 단일 안티바이러스 제품은 없었지만, 2개의 프리웨어 안티바이러스 제품을 연계해 사용한 제품이 가장 안전한 것으로 드러났다.

안티바이러스 솔루션이 불충분하긴 하지만, 아주 불필요하다는 것은 아니다. 보안팀은 허가받지 않은 접근 또는 대규모의 다운로드와 같은 비정상 행동을 탐지하고, 최신 위협을 해결하기 위해 솔루션에 대한 보안 투자를 조율해야 할 것이라고 보고서는 밝혔다.

[호애진 기자(boan5@boannews.com)]

'보안 > 주요뉴스' 카테고리의 다른 글

| “윈도우 XP, 지원 종료 500일도 안남았다” (0) | 2012.12.11 |

|---|---|

| ‘바이너리 디핑’ 스타일로 제로데이 취약점 찾기! (0) | 2012.10.11 |

| 국내 최고 정보보호전문가 그룹 구성한다! (0) | 2012.10.10 |

| 해킹 당하면 무조건 보안담당자 책임? 형사처벌 조항은... (0) | 2012.10.10 |

| 포티넷 “BYOD, 아직도 보안 걱정?” (0) | 2012.10.10 |

2개 이상의 서로 다른 바이너리 분석해 취약점 진단 가능

이 방법으로 엔씨소프트에서 사용하는 카뮤즈 프로그램 취약점 발견

[보안뉴스=이승진 GrayHash 수석] 최근 PC 사용자들이 대부분 사용하는 각종 소프트웨어의 제로데이 취약점을 악용한 보안위협이 끊임없이 발생하고 있다. 이에 여기에서는 ‘바이너리 디핑(Binary Diffing)’이라는 기술을 활용해 제로데이 취약점을 찾을 수 있는 기법에 대해 살펴보도록 한다.

[보안뉴스=이승진 GrayHash 수석] 최근 PC 사용자들이 대부분 사용하는 각종 소프트웨어의 제로데이 취약점을 악용한 보안위협이 끊임없이 발생하고 있다. 이에 여기에서는 ‘바이너리 디핑(Binary Diffing)’이라는 기술을 활용해 제로데이 취약점을 찾을 수 있는 기법에 대해 살펴보도록 한다.

정보보안 분야에서는 2개 이상의 서로 다른 Binary를 비교하여 분석하는 기술을 Binary Diffing이라고 부른다. Binary Diffing 기술이 실제 언더그라운드 해커들 사이에 알려진 것은 대략 10년 전부터로 지금까지 꾸준히 연구되고 있는 분야라고 할 수 있다. 이 기술은 정보보안 분야의 다양한 이슈를 해결하기 위해 사용되고 있는데, 잘 알려진 Binary Diffing 기술의 활용분야는 다음과 같다.

1. Patch Analysis

Binary Diffing은 보안 패치가 적용되지 않은 Binary와 적용된 Binary와의 차이점을 비교(Diffing)해 이전 버전과 비교했을 때 어떤 점이 달라졌는지 알아내는 목적에 사용될 수 있다. 가령, 마이크로소프트(MS)는 주기적으로 보안 패치를 실시하는데 패치된 Binary와 그렇지 않은 Binary를 비교함으로써, 보안 문제점의 원인이 무엇인지 빠르고 정확하게 알 수 있다. 이렇듯 이 방법은 패치 분석을 위해 보안전문가들에게 많이 활용된다고 볼 수 있다.

2. Identifying Symbols, Platform-independent Difference Analysis

리버스 엔지니어(Reverse Engineer)들에게 많이 활용되는 분야로, Binary Diffing 기술을 이용하면 스트립(Strip)된 Binary의 함수 정보를 알아낼 수 있다. 또한, 서로 다른 아키텍처에서 컴파일된 Binary를 비교 분석해 유용한 정보를 도출해내는 것도 가능한데 대표적으로 ARM용으로 컴파일된 Binary와 x86용으로 컴파일된 Binary를 비교해볼 수 있다. 즉, 많은 시간을 들이지 않아도 디핑(Diffing)을 통해 유용한 정보를 비교적 손쉽게 알아낼 수 있는데 이 경우 리버싱(Reversing) 작업시간을 획기적으로 단축시킬 수 있다.

3. Automatic Malware Detection

다양한 변종들로 인해 악성코드는 하루에도 수십 만개 이상이 쏟아져 나오고 있다. 그러나 사실 이 변종들은 비슷한 알고리즘을 쓰는 경우가 많다. 가령, 샘플의 개수가 수백 만개여도 핵심 알고리즘은 같을 수 있다는 얘기다. 여기서 Binary Diffing 기술을 활용할 경우, 알고리즘 비교를 통해 바이러스들을 분류할 수 있다. 이러한 기능을 수행하는 제품은 현재는 구글에 인수된 Zynamics 사의 VxClass가 있다.

4. License Check

오픈소스 라이선스 위반은 대기업들에게도 골치가 아픈 문제다. 의도적으로 라이선스를 위반하려는 것이 아니라, 개발시 사용한 라이선스에 대한 표기를 누락하는 경우가 발생할 수도 있기 때문이다. 일부 기업의 경우 라이선스 위반을 검사하는 프로그램 개발을 준비 중인데, 일반적으로 이런 경우 개발팀 소속이 아니기 때문에 소스코드에 접근할 수 없다. 즉, Binary 레벨에서 목적을 달성해야 하는데 Diffing 기술을 이용하면 Binary 레벨에서 오픈소스 라이선스 코드를 검출해낼 수 있다.

앞서 설명한 것은 Binary Diffing 기술이 기존에 활용된 케이스이며, 다음에는 Diffing 기술을 활용해 소프트웨어 취약점을 발견해내는 방법에 관한 것이다. 기본 원리는 다음과 같이 단순하다.

“취약한 함수의 패턴을 대상 Binary에 비교하여 유사도를 평가한 후 취약성 존재여부를 판단”

즉, 취약점이 발생할 수 있는 유형의 패턴이나 취약점이 존재한다고 증명된 함수를, 취약점을 찾을 Binary와 비교하는 방식을 통해 취약점을 찾아내자는 것이다. 기본적인 아이디어는 단순하지만 실제 제대로 작동하기 위해서는 해결해야 하는 많은 문제점이 존재한다. 먼저, 이해를 돕기 위해 Binary가 아닌 소스코드 레벨에서부터 예를 들어보겠다. 다음 2개의 소스를 비교해보도록 한다.

- func_1

1: void vuln_sample1(char *str) {

2: char buf[256];

3: strcpy(buf, str);

4: printf(“%s\n”, buf);

5: }

- func_2

1: void vuln_sample3(char *str) {

2: char buf[256];

3: printf("test\n"); // <-- added

4: strcpy(buf, str);

5: printf("%s\n", buf);

6: }

위 2개의 함수들에는 strcpy() 함수의 오용으로 인해 전형적인 스택 오버플로우(Stack Overflow) 취약점이 존재한다. func_2의 3번째 라인에는 func_1에는 없는 printf 함수가 추가되어 있다. 함수 하나만 추가됐기 때문에 두 함수를 컴파일하여 비교해보면 크게 다르지 않다.

실제로 Binary Diffing 프로그램 중 보안업계에서 가장 많이 쓰이는 Zynamics 사의 BinDiff를 이용하여 실행하면 유사도 평가 결과값이 높다. 즉, 만약 우리가 func_1에 대한 패턴을 확보하고 있다면, 소스코드가 조금은 다른 형태지만 취약점이 발생하는 부분은 같다고 할 수 있는 func_2를 취약하다고 판단할 수 있다는 것이다. 그러나 아쉽게도 다음 예제 소스와 같은 경우에는 조금 다른 결과가 나온다.

- func_3

1: void vuln_sample2(char *str) {

2: char buf[256];

3: char *p; // // <-- added

4: printf("this is func_3\n"); // <-- added

5: strcpy(buf, str);

6: p=strstr(buf, "beist\n"); // <-- added

7: if(p) // <-- added

8: printf("beer\n"); // <-- added

9: else // <-- added

10: printf("crying\n"); // <-- added

11:}

func_3는 func_1과 비교했을 때 5라인이 더 추가됐지만 버그 헌터의 관점에서 봤을 땐, ‘의미적으로는’ 여전히 func_1과 동일한 취약점이 존재한다고 할 수 있다. 그렇지만 BinDiff를 이용하여 func_1과 func_3를 Diffing 해보면 유사도 평가에서 결과값이 굉장히 낮다. 즉, BinDiff는 이 두 개의 함수에 대해서 ‘차이가 많이 난다’고 말하고 있는 셈이다.

왜 이러한 결과값이 나오는지 알기 위해서 Binary Diffing에 사용되는 알고리즘을 간략히 알아보자. Binary Diffing 프로그램들의 알고리즘은 조금씩 다르지만 전체적인 개념은 같다고 할 수 있다. 여기에서는 대표적인 툴인 BinDiff의 알고리즘에 대해 다루어본다.

BinDiff는 서로 다른 2개의 함수에 대해서 차이점을 찾기 위한 알고리즘을 수행한다. 각 함수의 CFG(Control Flow Graphs)를 기반으로 차이점을 평가하는데, CFG는 CG(Call Graphs)에 비하여 세부적으로 표현한다고 이해할 수 있다. Call Graphs는 함수와 함수간의 연결 관계를 표현한다면 CFG는 하나의 함수 안에 있는 기본 블록(Basic Block) 간의 연결 관계까지 표현하기 때문이다.

즉, BinDiff는 두 함수에서 사용된 어셈블리 명령(Assembly Instruction)의 차이 그 자체에 대해서는 크게 의미를 두지 않고, 구조적 매칭(Structural Matching)을 시도하고 있다. BinDiff는 먼저 함수들 간에 비교한 후 기본 블록(Basic block)들 간의 비교를 수행한다. 차이점 파악을 위해 여러 알고리즘이 사용되고 있지만 이해하기 쉬운 알고리즘 3개만 간략히 설명하면 다음과 같다.

1. Hash Matching

말 그대로 함수의 raw 바이트를 비교함으로써 두 함수의 매칭을 시도하는 것이다. raw 바이트가 같다면, 당연히 내용도 같다고 볼 수 있기 때문에 두 함수의 유사도 평가값은 높게 나타난다.

2. Prime Signature Matching

컴파일러에 따른 명령 재배치(Instruction re-ordering)의 차이로 인한 매칭 실패를 방지하지 위해 사용되는 알고리즘이다. Small Prime Product라고 불리며 명령(Instruction)마다 고유의 값을 부여하고, 해당 명령(Instruction)이 나올 때마다 값을 더하는 방식이기 때문에 명령(Instruction)이 재배치되더라도 매칭 시킬 수 있다.

3. String References

함수나 기본 블록(Basic Block) 안에서 사용되는 문자열을 비교하여 같다면 긍정적인 점수를 주는 방법이다.

추가적으로, BinDiff는 이외에도 약 10여개 이상의 휴리스틱 알고리즘을 사용하고 있다. 가령 기본 블록(Basic Block)의 개수나 호출하고 있는 함수의 개수 또한 매칭 평가에 영향을 주는데, 자세한 내용은 BinDiff의 매뉴얼에 기술되어 있다. 각 알고리즘마다 평가점수가 다른데, 예를 들어 Hash Matching일 경우 바이트 값을 이용해 비교를 하기 때문에 평가 점수가 매우 높다.

func_1과 func_3의 가장 큰 차이점 두 가지를 꼽자면, func_3에는 func_1에는 없는 분기문이 존재하고, 함수가 더 많이 호출됐다는 점이다. 그래서 이 함수의 유사도 평가가 낮게 평가된 것이라고 할 수 있다.

정리를 해보면, 일반적인 Binary Diffing은 취약점을 찾는데 사용하기가 쉽지 않다. 취약점을 발견하기 위한 Binary Diffing 휴리스틱 알고리즘을 새로 개발해야 우리가 원하는 목적을 달성할 수 있다는 얘기다.

이를 해결하기 위해 몇 가지 알고리즘을 작성하고 시도해봤다. 가령 의미론적으로 서로 같은 코드를 만들기 위한 알고리즘을 작성했다. 예를 들어, func_3 코드에서는 분기문이(if-else) 버그 헌팅 시에는 의미가 없기 때문에 무시했고, printf 함수 역시 프로그램 실행에 의미를 갖지 않기 때문에 printf도 무시했다. 이럴 경우 유사도 평가값이 획기적으로 올라가게 된다.

이외에도 여러 알고리즘을 고안해 적용한 결과, 실제 Kamuse 벤더의 프로그램에서 제로데이 취약점을 찾아낼 수 있었다(해당 취약점에 대해서는 Kamuse 벤더에게 이미 리포트 했다). Kamuse 프로그램은 엔씨소프트의 온라인 게임들에 사용되는 모듈로써, 사용자가 게임 클라이언트를 다운로드할 때 실행된다.

해당 모듈은 P2P 기능을 수행하기 위해 네트워크 포트를 열기 때문에, 만약 Kamuse 모듈이 실행되고 있는 PC라면 해커에게 원격에서 해킹 당할 수 있는 취약점이라고 할 수 있다. 이번 취약점은 사용자 데이터를 부적절하게 처리해 발생하는 버퍼 오버플로우 버그로 지난 ISEC 2012 발표에서 최초로 소개된 바 있다.

이번 연구는 아이디어의 실현 가능성을 봤다는 점에서 의미를 찾을 수 있지만, 아직 해결하지 못한 문제점들이 많이 존재한다. 대표적으로 컴파일러의 종류에 따른 코드 제너레이션, 최적화 강도에 따른 코드 변화 등을 위해 해결해야 할 부분이 많다. 또한, 버그 헌터의 입장에서 봤을 때 의미론적으로 같은 함수 집합(예를 들어 strcpy, memcpy, sprintf 등)을 그룹화해 처리하는 등의 작업이 필요하다.

무엇보다 이 연구가 지금보다 많은 발전을 거두기 위해서는 로우레벨에서 진행되어야 하는 리버싱 오토메이션 작업이 필요하다. 이를 이루어내기 위해서는 대단히 많은 작업시간이 필요할 것으로 보인다. 아직 많은 연구가 필요한 분야이지만, 이와 관련해서는 필자가 속해 있는 고려대학교 IAS lab에서 지속적인 연구를 진행할 계획이다.

참고로 이번 기고는 지난 9월 ISEC 2012에서의 발표내용을 정리한 것으로, ISEC 발표 이후 해외의 해커들에게 좋은 피드백들을 많이 받았다. 그 가운데 한 소식에 의하면, 해외의 몇몇 보안전문가들에 의해서 10년 전쯤 Binary 레벨에서 패턴을 검사하여 취약점이 존재하는지 알아보는 시도를 했던 것으로 전해졌다. 그러나 당시는 지금처럼 리버스 엔지니어링 (Reverse Engineering) 프로그램이 다양하지 않았고, 기술수준도 지금보다는 낮았기 때문에 별다른 성과를 거두지 못한 것으로 알려졌다.

[글_이 승 진 고려대학교 정보보호대학원 IAS 랩 석·박사과정/BoB 멘토/GrayHash 수석(beist@grayhash.com)]

'보안 > 주요뉴스' 카테고리의 다른 글

| “윈도우 XP, 지원 종료 500일도 안남았다” (0) | 2012.12.11 |

|---|---|

| “백신, 신종 바이러스 탐지 효과 의구심” (0) | 2012.12.11 |

| 국내 최고 정보보호전문가 그룹 구성한다! (0) | 2012.10.10 |

| 해킹 당하면 무조건 보안담당자 책임? 형사처벌 조항은... (0) | 2012.10.10 |

| 포티넷 “BYOD, 아직도 보안 걱정?” (0) | 2012.10.10 |

방통위·KISA, 제5기 민관합동조사단 전문가 모집...12일 접수마감

[보안뉴스 권 준] 방송통신위원회와 한국인터넷진흥원에서 정보통신망에 중대한 침해사고 발생시 민관합동조사단 전문가로 활동 가능한 정보보호 전문가를 모집한다.

[보안뉴스 권 준] 방송통신위원회와 한국인터넷진흥원에서 정보통신망에 중대한 침해사고 발생시 민관합동조사단 전문가로 활동 가능한 정보보호 전문가를 모집한다.

이는 정보통신망법 제48조의 4(침해사고 원인분석 등) 및 동법 시행규칙 제59조(민관합동조사단의 구성 등)에 근거해 인터넷 침해사고에 관한 전문지식과 경험이 있는 전문가를 구성해 위촉하기로 한 데 따른 것이다.

제4기 전문가의 임기가 지난 9월 30일 만료됨에 따라 모집하는 제5기 민관합동조사단 전문가는 방송통신위원회에서 위촉하며, 전문가의 자격은 2년간 유효하다.

이번 전문가 모집인원은 중대한 침해사고 발생시 민관합동조사단 부단장, 검증분석반장, 정책발언 등이 가능한 임원급 전문가 10여명과 중대한 침해사고 발생시 원인조사 및 검증분석, 정책자문 등이 가능한 실무자급 전문가 80여명 등 약 90명 내외다.

전문가는 전문성, 인지도 및 평단, 활동실적 등을 평가해 선정하며, 방송통신위원회, 한국인터넷진흥원, 4기 전문가 풀 운영위원 및 분과위원장, 소속기관 대표 등의 추천서를 제출할 경우 심사를 통해 최대 10점의 가점을 부여할 것으로 알려졌다.

보다 자세한 사항은 한국인터넷진흥원 인터넷침해대응센터(http://krcert.or.kr) 공지사항 코너를 참조하면 된다. 이번 전문가 모집의 접수마감은 10월 12일까지다.

[권 준 기자(editor@boannews.com)]

'보안 > 주요뉴스' 카테고리의 다른 글

| “백신, 신종 바이러스 탐지 효과 의구심” (0) | 2012.12.11 |

|---|---|

| ‘바이너리 디핑’ 스타일로 제로데이 취약점 찾기! (0) | 2012.10.11 |

| 해킹 당하면 무조건 보안담당자 책임? 형사처벌 조항은... (0) | 2012.10.10 |

| 포티넷 “BYOD, 아직도 보안 걱정?” (0) | 2012.10.10 |

| 보안위협에 대한 정량적·정성적 위험평가 방법 (0) | 2012.10.08 |

보안담당자의 책임은 어디까지...양벌규정의 실제 적용 사례

[보안뉴스= 법률사무소 민후 김경환 대표변호사] 보안담당자(CSO)에 대한 형사처벌 조항(개인정보보호법)은 아래와 같다.

‘제74조(양벌규정) ① 법인의 대표자나 법인 또는 개인의 대리인, 사용인, 그 밖의 종업원이 그 법인 또는 개인의 업무에 관하여 제70조에 해당하는 위반행위를 하면 그 행위자를 벌하는 외에 그 법인 또는 개인을 7천만원 이하의 벌금에 처한다. 다만, 법인 또는 개인이 그 위반행위를 방지하기 위하여 해당 업무에 관하여 상당한 주의와 감독을 게을리 하지 아니한 경우에는 그러하지 아니하다. ② 법인의 대표자나 법인 또는 개인의 대리인, 사용인, 그밖의 종업원이 그 법인 또는 개인의 업무에 관하여 제71조부터 제73조까지의 어느 하나에 해당하는 위반행위를 하면 그 행위자를 벌하는 외에 그 법인 또는 개인에게도 해당 조문의 벌금형을 과(科)한다. 다만, 법인 또는 개인이 그 위반행위를 방지하기 위하여 해당 업무에 관하여 상당한 주의와 감독을 게을리하지 아니한 경우에는 그러하지 아니하다.’

위 조항을 양벌조항이라고 하는데 그 의미는 개인정보보호법 위반 사실이 있거나 보안사고가 났을 경우, 보안조치를 직접 실행하는 사람(보안담당자, 조문에는 ‘행위자’라고 함)와 보안담당자의 소속 회사(개인정보처리자)를 동시에 처벌한다는 것이다.

이렇게 행위자인 보안담당자와 회사를 동시에 처벌하는 이유는 회사의 보안담당자에 대한 관리감독을 강화하고자 하는 의도이다. 다만 단서 조항에 의하면 회사의 무한한 책임을 방지하기 위해 회사에 보안담당자에 대한 관리감독을 제대로 했음에도 불구하고 보안사고가 발생한 경우에는 회사는 처벌되지 않고 보안담당자만 처벌된다.

어찌됐든 위 조항에 의해 개인정보보호법 위반 사항이 있거나 해킹사고가 발생한 경우, 회사뿐만 아니라 보안담당자를 같이 처벌할 수 있다. 이 조항 때문에 보안담당자가 회사의 CSO 지위에서 형사처벌에서 자유로운 컨설턴트로 자리를 옮겨 가는 부작용이 발생하기도 한다.

보안담당자의 책임을 중심으로 양벌규정의 실제 적용사례를 살펴보면 다음과 같다.

(1) 영상정보를 처리하는 CCTV 보안담당자가 소속 회사의 감시를 틈타 회사 몰래 CCTV 촬영시에 녹음기능을 사용했다고 가정하겠다. 이 경우 보안담당자(행위자)는 개인정보보호법 제25조 제5항 위반에 해당하여 3년 이하의 징역 또는 3천만원 이하의 벌금에 처해질 수 있다.

한편 소속 회사(영상 정보처리기기운영자)는 보안담당자에 대한 관리·감독을 다하지 않은 경우에만 보안담당자와 함께 7천만원 이하의 벌금으로 처벌된다. 더불어 보안 담당자는 CCTV에 찍힌 개인정보 주체에 대하여 민사책임도 질 수 있다.

(2) 게임회사에 해커가 잠입하여 게임회사 개인정보 서버에 저장되어 있는 개인정보를 빼내 유출시 켰다고 가정하겠다. 이 경우 개인정보 서버의 보안을 책임지는 직원(보안담당자)이 방화벽을 설치하지 않거나 개인정보에 대한 암호화를 하지 않는 등의 기술적인 안전성 확보조치를 다하지 않았다면 그 보안담당자는 개인정보보호법 제29조 위반에 해당하여 2년 이하의 징역 또는 1천만원 이하의 벌금에 처해질 수 있다.

한편 게임회사(개인정보처리자)는 보안담당자에 대한 관리·감독을 하지 않는 경우에만 1천만원 이하의 벌금에 처해질 수 있다. 보안담당자가 고의로 법위반행위를 했다면 처벌의 정당성은 충분하겠지만 문제는 열심히 보안조치를 다하였음에도 불구하고 해킹을 당하였다면 이 경우에도 처벌되어야 하는가이다.

대부분의 보안담당자는 고의의 경우에만 처벌되어야 한다고 주장하지만 현행법의 해석으로는 열심히 보안조치를 다하였으나 해킹을 당한 경우에도 보안담당자를 처벌할 수 있도록 규정되어 있다. 더 많은 논의가 필요한 부분이라 생각된다.

[글_법률사무소 민후 김 경 환 대표변호사(hi@minwho.kr)]

'보안 > 주요뉴스' 카테고리의 다른 글

| ‘바이너리 디핑’ 스타일로 제로데이 취약점 찾기! (0) | 2012.10.11 |

|---|---|

| 국내 최고 정보보호전문가 그룹 구성한다! (0) | 2012.10.10 |

| 포티넷 “BYOD, 아직도 보안 걱정?” (0) | 2012.10.10 |

| 보안위협에 대한 정량적·정성적 위험평가 방법 (0) | 2012.10.08 |

| 의무화된 망분리 시 고려해야 할 사항은? (0) | 2012.09.27 |

“BYOD에 대해서 ‘예’ 라고 대답하세요.”

포티넷코리아가 자사 네트워크 보안 솔루션으로 기업들이 안심하고 BYOD를 도입할 수 있는 환경을 만들겠다고 나섰다. 사내 모든 정보가 네트워크를 통하는만큼, 유연한 네트워크 보안 솔루션을 통해 BYOD 보안 위협을 해결하겠다면서 말이다. 포티넷은 와이파이 엑세스 포인트(AP), 무선 컨트롤러, 모바일 가상사설망(VPN) 클라이언트, 이중 인증을 위한 소프트 토큰 기능을 통해 BYOD 보안에 필요한 기능을 제공하겠다고 설명했다.

“네트워크를 통제해야 BYOD 보안 위협을 해결할 수 있습니다. 모바일 기기 통제뿐만 아니라 모바일 기기가 접속하는 네트워크도 함께 관리해야 합니다. 포티넷은 사내 모든 네트워크 환경에서 사용자를 확인하는 인증제도를 통해 기업이 안심하고 BYOD를 도입할 수 있는 환경을 만들었습니다.”

이상준 포티넷 부사장은 저렴한 비용으로 단순하게 네트워크 환경을 통합해서 사용할 수 있다면서 자사 새로운 보안 솔루션을 소개했다. 차세대 방화벽인 포티게이트300C와 와이파이AP, 이중 인증용 보안토큰, 안드로이드와 iOS 운영체제에 최적화된 포티클라이언트, 포티OS 5.0 등이다.

포티게이트는 통합 무선 컨트롤러 기능을 탑재해 사내 네트워크에 접속하는 사용자가 어떤 기기를 사용하는지를 파악해 제어한다. 또한 해당 사용자가 사내 네트워크를 통해 어떤 애플리케이션에 접속하고 자료를 살펴보는지 로그 액세스 포인트도 탐지할 수 있게 도와준다. 때에 따라선 사용자가 특정 애플리케이션에 접속할 때 대역폭을 낮춰 애플리케이션 사용을 막을 수 있다. 예를 들어 사내 무선랜으로 ‘애니팡’을 하려고 할 때, ‘애니팡’을 인식한 뒤 무선 대역폭을 낮춰 실행 속도를 떨어뜨리는 식으로 직원이 ‘애니팡’을 사내 네트워크 환경으로 실행하지 못하게 만드는 식이다.

와이파이AP는 이중 스트림을 적용해 무선 신호 전달 강도를 높였으며, 이중 인증용 보안토큰을 통해 사내 네트워크 인증 절차를 강화했다. 인터넷뱅킹을 할 때 공인인증서를 입력하고 OTP(일회용 암호)로 한번 더 확인하는 것처럼 말이다. 여기에 특정 모바일 기기에서 트래픽 이상이 발생했을 때 이를 탐지하고 조사해 접근을 차단하는 기능이 추가된 포티OS 5.0에 새로이 추가됐다.

사실 포티넷이 밝힌 BYOD 보안 전략은 새로운 게 아니다. BYOD 의미가 통일되면서 각 기업이 밝히는 BYOD 보안 전략도 점점 비슷해지는 추세다. 이날 포티넷이 밝힌 BYOD 보안 전략은 앞서 아루바네트웍스나 시스코시스템즈 같은 네트워크 업체가 밝힌 전략과 크게 다르지 않다.

사내 네트워크에 접속한 기기 종류가 무엇인지 자동으로 파악하고, 사용자를 인식해서 접속할 수 있는 애플리케이션을 사용 권한을 제어하고, 이를 통합적으로 관리하는 보안 플랫폼 모두 BYOD 도입을 부르짖는 기업이라면 당연히 던지는 공약이 된 지 오래다.

이상준 부사장은 “경쟁은 최대한 피하면서 고객에게 선택을 맡기겠다”라고 하지만 고객도 저마다 비슷한 전략에 어떤 걸 선택하면 좋을지 몰라 갸웃하는 게 현실이다. BYOD 환경이 널리 도입될 수록, 같은 환경 속에서 서로 다른 차별점을 선보이기 위해 네트워크와 보안 업체의 고민도 깊어지지 않을까 싶다.

'보안 > 주요뉴스' 카테고리의 다른 글

| 국내 최고 정보보호전문가 그룹 구성한다! (0) | 2012.10.10 |

|---|---|

| 해킹 당하면 무조건 보안담당자 책임? 형사처벌 조항은... (0) | 2012.10.10 |

| 보안위협에 대한 정량적·정성적 위험평가 방법 (0) | 2012.10.08 |

| 의무화된 망분리 시 고려해야 할 사항은? (0) | 2012.09.27 |

| 보안전문가 기고(2). 침투시험 가치 극대화하기 (0) | 2012.09.19 |

위험평가 시 다차원적으로 접근해야 효과 및 정확성 향상 가능

위험평가 방법 가운데 평판 위험에 대한 가중치 이해해야

SANS연구소는 글로벌 보안연구 및 교육기관으로 연구활동과 함께 다양한 교육 프로그램을 마련해 전 세계적으로 활동하고 있다. 이에 본지에서는 최근 사이버 공격에 대한 이해도를 높이고, 글로벌 보안위협 추세와 대응방안을 살펴보기 위해 SANS코리아의 협조로 SANS연구소의 유명 보안전문가들의 기고를 3회에 걸쳐 연재한다. [편집자 주]

연재순서-----------------------------------------

1. 시뮬레이션 환경에서 APT 공격결과 분석 - 롭 리

2. 침투시험 가치 극대화하기 - 브라이스 갤브레이스

3. 정량적 및 정성적 위험평가 방법 - 스테판 심스

------------------------------------------------

[보안뉴스=스테판 심스 SANS연구소] 위험평가 및 위험관리 분야는 운영, 감사, 컴플라이언스, 예산 등 사업적인 측면에서 다양하게 사용됨에 따라 점점 더 복잡해지고 있다. 그래서 보안전문가들이 조직내 많은 사업 부서에 위험평가를 하기 위해 필요한 모든 요소들을 정하고 논리적 근거를 찾고 있다.

[보안뉴스=스테판 심스 SANS연구소] 위험평가 및 위험관리 분야는 운영, 감사, 컴플라이언스, 예산 등 사업적인 측면에서 다양하게 사용됨에 따라 점점 더 복잡해지고 있다. 그래서 보안전문가들이 조직내 많은 사업 부서에 위험평가를 하기 위해 필요한 모든 요소들을 정하고 논리적 근거를 찾고 있다.

조직에서는 합리적인 데이터 중심의 결과를 요구하고 있다. 보안전문가들이 최신 제로데이(Zero-Day) 공격에만 집중하고, 연구실에서만 머물러 있는 시대는 지나갔다. 보안전문가들도 이제는 바깥 세상에 노출되었으며, 고객, 직원 및 핵심데이터를 보호하기 위해 더 큰 책임을 감수해야 한다.

DNS(Domain Name Server)를 사용하는 이유는 사람들은 숫자로 되어 있는 IP 주소 대신 이름으로 된 인터넷 사이트를 접근하는 것을 선호하기 때문이라는 것을 알 수 있다. 예를 들어 64.4.32.7보다 www.hotmail.com을 기억하는 것이 훨씬 쉽다. 위험평가 분야에서 사업부서는 이름보다 숫자를 더 선호한다는 점이다.

단순한 숫자가 아니라 반복적이고, 내부적으로 일관성이 있는 숫자를 선호한다. 하지만 정보보호에서는 숫자에만 기반하여 최종 위험평가를 하면 분석결과가 좋지 않게 된다. 다양한 요소를 복합하여 위험평가를 하면 조직의 위협수준을 훨씬 더 정확하게 이해할 수 있다. 그래서 다차원적인 위험평가 관점을 가지면 관련된 위험을 평가할 때 복잡도 수준을 만들 수 있다. 이에 여기에서는 정량적 및 정성적 측정방법 개념을 소개할 예정이다.

정량적 위험평가

정량적 위험평가는 특정 위험에 대해서 금액으로 표시하고자 할 때 중요한 요소가 된다. 예를 들어 병원에서 하나의 데이터베이스에 1,000개의 환자 개인정보 레코드가 있다고 하자. 웹 서버는 이 데이터베이스에 직접 접속하고, 웹 서버는 DMZ 환경 또는 반쯤 신뢰할 수 있는 곳에 있다. 웹 서버가 데이터베이스와 통신하는 과정에서 해킹되어 1,000개의 환자 데이터가 노출될 수 있다.

사업영향 분석(BIA)를 통해 레코드 하나를 대체하는 비용이 3만원이라는 것을 알고 있다. 3만원이라는 비용에는 환자에게 사고사실을 알리는 것과 환자계정을 변경하고, 새로운 환자 카드를 발급하는 비용이 포함되어 있다. 그래서 모든 데이터가 해킹된다면 시스템의 최대 정량적 손실은 3천만 원이다. 이 정도면 크게 나쁘지 않는 결과다.

하지만 이것보다 고려해야 할 것이 더 많다. 정량적 위험이 항상 돈으로 표현이 되어야 하는 것일까? 답은 아니다. 20개 핵심 통제사항(www.sans.org/critical-security-controls)을 살펴보면, 15개의 통제사항은 완전히 자동화될 수 있다는 점을 명심해야 한다. 사업부서 관리자를 위한 대쉬보드 또는 보고서로 생성·사용될 수 있는 내부적으로 일관성 있고 반복 가능한 숫자가 만들어질 수 있다.

정성적 위험평가

정성적 위험평가는 다양한 형식으로 문제가 되고 있다. 위의 예를 이용해서 추가적인 요소 및 위협 벡터에 대해서 소개한다. 1,000개의 레코드가 가지고 있는 데이터베이스가 1만개에서 5만개 레코드 수준으로 증가한다고 하자. 조직에서 여러 개의 그룹들이 매일 접근하고 수정하고 있으며, 운영 그룹에서 이 시스템을 통제하고 있다는 사실을 알게 된다.

어떤 부서에서 데이터 몇 개를 변경했으며, 복잡도가 크게 증가했다. 그런데 갑자기 누군가 사무실에 들어오는 것을 알아차렸다. 알고 보니 감사자이다. 관련 자료를 숨기려고 하는데, 감사자들이 들어와서는 데이터베이스에 있는 데이터가 저장 및 전송 시 암호화되지 않고 있다고 알려준다. 감사자는 또한 회사에 시스템이 개인정보보호 등 관련 법률을 준수하지 않았으므로 관련 문제점을 문서화하고 해결하라고 지시한 후, 90일이라는 시간을 주고 떠난다. 이제 우리는 최종 위험평가 방정식에 추가적인 위험평가 요소를 포함해야 한다.

여기서 우리는 시스템 또는 응용과정에서 존재하는 고유 취약점에 대해서 이해해야 한다. 시간을 줄이기 위해 데이터베이스와 연결된 웹 응용 인터페이스에 대해서 코드 분석을 수행했다. 코드 분석 결과, 웹 인터페이스가 SQL 인젝션으로 알려진 공격에 취약하다는 사실을 발견했다. 이 방법을 이용하면 악의적인 사용자는 SQL 구문에 데이터를 추가하여 허가되지 않은 데이터 또는 시스템에 접근할 수 있다. 만약에 웹 응용과정에서 사용자 입력 값을 필터링하지 않는다면 이러한 공격에 취약하게 된다.

시스템에 존재하는 취약점을 찾았기 때문에 해킹 당했을 때 발생할 수 있는 비용뿐만 아니라 실행 난이도 및 다른 요소들로 구성된 취약점 발견 가능성도 알아야 한다. 먼저 해킹되었을 때 발생할 수 있는 비용부터 계산해보자. 데이터베이스에 50만개의 레코드가 있기 때문에, 최악의 시나리오를 가정해 보자.

50만개×3만원(레코드당) = 150억원이다. 이 값은 위험과 관련된 정량적 값이다. 이러한 방식은 단순한 1차원적인 계산식이다. 1,000억원을 안전한 창고에 저장하고 있다고 해서 범죄자가 훔치지 못한다는 것은 아니다. 다시 이것을 정량적으로 분석해보자. 먼저 취약점에 위험수준을 할당해야 한다. 대부분의 기관에서는 3단계 또는 5단계 위험수준을 가지고 있다. 간단하게 하기 위해서 낮음, 중간, 높음 등 3단계를 이용하자.

정량적 및 정성적 데이터를 어디서 구해야 하는가? 많은 보안전문가들이 침투시험 및 취약점 스캐너에서 관련 정보를 얻는다. 여기서 얻은 정보는 괜찮지만 전부는 아니다. 시스템을 분석하고 관련 정보를 획득하는 데는 외부 관점, 내부 관점, 그리고 사용자 관점 등 3가지 관점이 있다. 외부 관점이란 운영체제 외부인 네트워크에서 수집되는 정보이다. 내부 관점은 운영체제에서 직접 수집되는 정보이다. 여기서는 운영체제에서 동작하는 에이전트가 필요하다. 에이전트는 맥아피 HIPS 제품, Bit 9 또는 시큐니아 PSI 제품들이 있으며, 이 에이전트가 SIEM 또는 콘솔로 정보를 보내준다. 마지막으로 시스템의 사용자 활동과 관련된 정보가 있다. 사용자들이 방문하는 곳, 행위 정보 및 클릭하는 정보들이다.

이 정보를 모두 합쳐보자. 지금까지 분석 환경에서 다음과 같은 것을 알고 있다.

·데이터베이스는 1만개에서 50만개 레코드가 가지고 있다.

·레코드는 한 개당 3만원의 가치가 있다.

·데이터는 저장 및 전송 시 암호화되지 않고 있다.

·다양한 사업부서에서 데이터에 접근하고 변경한다.

·시스템은 운영 그룹에서 관리한다.

·감사팀에서 암호화 문제를 문서화하고, 관련 통제사항을 적용하라고 한다.

마지막으로 전체적인 위험평가 방법을 소개한다. 평판 위험은 사업에 대한 부정적인 결과가 공개되어 투자자 및 고객 또는 매출에 미치는 영향이다. 현재 환경에서는 시스템 또는 네트워크가 해킹되어 고객데이터가 공개되는 것이다. 이 결과로 인한 부정적인 영향은 정량적 위험 평가와 관련된 금전적 손실을 초과할 수 있다. 이 요소는 위험평가 전체 평가 시에 반드시 고려되어야 한다. 회사내 법률 부서에 연락하여 이 문제를 논의할 때 회사의 평판 위험에 대한 가중치를 이해해야 한다.

여기서 전체 위험평가시 사용되는 많은 요소들을 소개했다. SQL 인젝션을 통한 외부자 위협, 이 취약점을 이용한 공격은 시스템 로그나 침입탐지 시스템이 탐지하지 못할 수 있다는 사실과 50만개의 레코드가 해킹되었을 때 발생할 수 있는 평판 위험과 이 공격 벡터가 반복해서 발생할 수 있는 확률 등이 주어졌을 때 정성적 위험은 ‘높음’으로 평가할 수 있다. 정량적 위험평가 값은 150억원이고, 정성적 위험은 ‘높음’이다.

여기서 조직의 고위간부는 도출된 위험평가 결과를 수용할지를 또는 위험평가 결과를 낮출 수 있는 지에 대해서 고민할 수 있다. 여기서 잠시 SANS 보안 기초 과정(SEC 401, www.itlkorea.kr/sans/sec401.php)에서 다루는 단일 손실 기댓값(SLE)을 계산하는 방법에 대해서 알아보자.

먼저 자산의 가치를 파악한다. 이 경우 하나의 레코드 가치는 3만원이다. 그리고 노출요소를 파악한다. 여기서 노출요소는 50만개의 레코드이다. 자산가치와 노출요소를 곱하면 150억원의 값이 나온다. 이 방정식이 SLE 방식이다. 그리고 다시 연간 손실 기댓값(ALE)을 반드시 계산해야 한다. 그래서 1년에 몇 번 발생할 수 있는지를 추측한다. ALE를 계산하기 위해서는 SLE와 연간 발생 비율(ARO)를 곱한다. 여기서 문제점은 데이터베이스 시스템이 새로 구축되어 과거의 경험에 의한 유용한 위협정보가 없다는 것이다. 이러한 공격 발생 가능성을 줄이기 위해 통제사항을 새롭게 구축하는 비용이 전체 해킹으로 발생할 수 있는 전체 금융 손실에 단지 일부분에 불과하다고 한다면 위협을 적절하게 해결할 수 있다.

위험 완화 권고사항을 제출하면, 회사에서는 데이터베이스를 위협하는 트래픽에 경고를 주기 위해 적절한 침입탐지 시그너처를 만드는 데 투자할 것이다. 호스트 기반의 침입예방 시스템(HIPS)이 웹 응용 서버 및 데이터베이스 서버에 설치될 것이다. 그리고 칼럼 데이터 암호와 전송 데이터 암호화를 위해 별도의 프로젝트가 진행될 것이다. 이와 함께 회사에서는 코드 분석에서 발견된 사항을 수정하기 위해 6개월 간을 투자할 것이다.

여기서 고유 위험수준이 ‘높음’에서 ‘중간’으로 낮출 수 있다는 것에 만족할 수 있다. 그리고 침투시험을 통해서 IDS와 HIPS가 정상적으로 동작하고 공격을 차단할 수 있는지 확인해야 한다. 코드 상에서 발견된 취약점이 수정된다면 좀 더 자신감을 가질 수 있으며, 잔류 위험 수준은 ‘낮음’으로 변경될 수 있다.

위험평가에서 가장 흥미로운 점은 우리가 직면하는 각각의 환경에서 위험수준을 결정하기 위해 각 조직에 맞는 기준이 필요하다는 것이다. 위의 예를 통해서 저장 또는 전송 시 암호화하지 않는 것과 관련된 내부 위험 벡터도 고려되어야 한다. 취약성을 평가하기 위해 필요한 여러 가지 요소들을 교육하면 효율성과 일관성이 확실히 높아지게 된다. 위험평가 시 여기에서 언급된 영역을 포함하여 다차원적으로 접근하면, 위험평가 효과와 정확성을 확실히 높일 수 있다.

필자는---------------------------------------------------------

스테판 심스(Stephen Sims), SANS 공인강사

스테판 심스는 정보기술 및 정보보호 분야에 15년 이상의 전문가 경력을 가지고 있다. 스테판은 현재 샌프란시스코에 있는 웰즈 파고에서 보안 아키텍트로 근무하고 있다. 스테판은 공격기법 개발과 리버스 엔지니어링 분야에서 수년간 일을 했다. 스테판은 노르위치 대학에서 정보보증 석사학위를 가지고 있으며, SANS 연구소에서 교육 교재 개발 및 공인강사로 활동하고 있다.

스테판 심스는 정보기술 및 정보보호 분야에 15년 이상의 전문가 경력을 가지고 있다. 스테판은 현재 샌프란시스코에 있는 웰즈 파고에서 보안 아키텍트로 근무하고 있다. 스테판은 공격기법 개발과 리버스 엔지니어링 분야에서 수년간 일을 했다. 스테판은 노르위치 대학에서 정보보증 석사학위를 가지고 있으며, SANS 연구소에서 교육 교재 개발 및 공인강사로 활동하고 있다.

스테판은 SANS의 700 수준의 SEC710 : 고급 공격기법 개발과정 개발자로, 이 과정은 힙 오버플로우, 패치 디핑 및 클라이언트 측 공격에 관한 교육과정이다. 또한, 스테판은 SEC 660 : 고급 침투 시험, 공격기법 및 윤리적 해킹의 선임 코스 개발자이기도 하다. 스테판은 GIAC 보안 전문가 자격증(GSE)과 CISSP, CISA 및 Immunity NOP 및 다수의 자격증을 보유하고 있으며, 오는 11월 개최되는 ‘SANS Korea 2012(www.itlkorea.kr/sans/sanskorea2012.php)’에서 SEC 401 : 보안 기초 과정(www.itlkorea.kr/sans/sec401.php)을 강의할 예정이다.

------------------------------------------------------------------

<저작권자: 보안뉴스(http://www.boannews.com/) 무단전재-재배포금지>

'보안 > 주요뉴스' 카테고리의 다른 글

| 해킹 당하면 무조건 보안담당자 책임? 형사처벌 조항은... (0) | 2012.10.10 |

|---|---|

| 포티넷 “BYOD, 아직도 보안 걱정?” (0) | 2012.10.10 |

| 의무화된 망분리 시 고려해야 할 사항은? (0) | 2012.09.27 |

| 보안전문가 기고(2). 침투시험 가치 극대화하기 (0) | 2012.09.19 |

| 보안전문가 기고(1). 시뮬레이션 환경에서 APT 공격결과 분석 (0) | 2012.09.18 |

이베이코리아 구축사례...물리적·논리적 망분리, SOC·VPN 활용

[보안뉴스 호애진] 8월 18일 개정 정보통신망법이 시행되면서 망분리 조치가 의무 적용됐다. 적용 사업자는 전년도 말 기준 직전 3개월간 개인정보가 저장·관리되고 있는 이용자 수가 일일평균 100만명 이상이거나 정보통신서비스 부문 전년도 매출액이 100억원 이상인 정보통신서비스 제공자 등으로 법 시행 후 6개월간의 계도기간을 거쳐 내년 2월 18일까지 이를 완료해야 한다.

[보안뉴스 호애진] 8월 18일 개정 정보통신망법이 시행되면서 망분리 조치가 의무 적용됐다. 적용 사업자는 전년도 말 기준 직전 3개월간 개인정보가 저장·관리되고 있는 이용자 수가 일일평균 100만명 이상이거나 정보통신서비스 부문 전년도 매출액이 100억원 이상인 정보통신서비스 제공자 등으로 법 시행 후 6개월간의 계도기간을 거쳐 내년 2월 18일까지 이를 완료해야 한다.

이에 망분리를 구축하고자 하는 사업자들을 위해 이베이코리아는 자사의 성공적인 망분리 구축사례를 소개하고, 물리적 망분리를 비롯한 논리적 망분리, SOC 활용 등을 비교·분석하는 한편, 구축 시 고려사항 등을 설명했다.

박의원 이베이코리아 팀장은 “망분리는 APT 공격으로 인한 피해를 예방하기 위한 최후의 수단으로 선택했다”면서 “권한이 있는 직원 PC가 해킹돼 시스템 파괴 또는 데이터 삭제 시 사업 자체가 심각한 위협에 노출될 수 있고, DB 조회 권한이 있는 직원 PC를 해킹해 개인정보가 대량 유출되는 경우 역시 문제가 크다”고 구축배경을 밝혔다.

이에 이베이코리아는 9개월간의 기간을 거쳐 업무 중요도에 따라 물리적 망분리, 논리적 망분리, SOC 또는 VPN을 활용해 구축했다. 물리적 망분리를 적용한 경우, 임직원에게 인터넷이 불가능한 망분리 PC를 추가로 지급했으며, 인터넷이 가능한 업무용 PC에서는 운영 시스템(DB, Server 등) 접속을 차단했고, 망분리 PC에서만 운영 시스템에 접속할 수 있도록 했다. 이를 위해 별도의 망분리 네트워크도 구축했다.

논리적 망분리의 경우, 가상화 솔루션을 이용한 망분리 방법으로 다양한 방법이 존재한다. 크게 서버 가상화를 이용하는 방법과 PC가상화를 이용하는 방법이 있으며, PC가상화도 OS 공유 방식과 OS 별도 구축 방식이 있기 때문에 이를 모두 검토해 적용했다.

또한, 이베이코리아는 SOC(Security Operation Center)를 활용했는데, 이는 인터넷이 불가능한 별도의 공간을 마련하고 해당 공간에서만 운영 시스템에 접속할 수 있도록 환경을 구축하는 것이다. 그밖에 VPN을 활용해 VPN 접속 시 인터넷 연결을 강제로 끊고 VPN만 접속하도록 하고, 인터넷 연결시에는 VPN이 끊어지게 설정하는 방법도 이용했다.

또한, 이베이코리아는 SOC(Security Operation Center)를 활용했는데, 이는 인터넷이 불가능한 별도의 공간을 마련하고 해당 공간에서만 운영 시스템에 접속할 수 있도록 환경을 구축하는 것이다. 그밖에 VPN을 활용해 VPN 접속 시 인터넷 연결을 강제로 끊고 VPN만 접속하도록 하고, 인터넷 연결시에는 VPN이 끊어지게 설정하는 방법도 이용했다.

특히, 박의원 팀장은 “망분리의 핵심 중 하나는 커뮤니케이션이다. 대상자들과의 많은 커뮤니케이션을 통해 망분리의 목적과 방안을 충분히 고려하는 것이 가장 중요하다”며, “각 회사에 맞는 망분리 방안을 대상자들과의 협의를 통해 정하는 것이 좋다”고 조언했다.

이어 “네트워크 구성과 방화벽 정책 또한 중요하다. 네트워크의 복잡성으로 인해 구멍은 언제나 생길 수 있고, 이를 충분히 통제할 수 있는 방안을 마련해야 한다”며, “또한 초기 구축비용이 아닌 장기간 운영에 초점을 맞춰야 한다. 운영 시 잦은 문제 발생은 임직원의 신뢰를 약화시킬 뿐만 아니라 강력한 정책은 대부분 6개월 이후부터 약화되기 시작한다는 것을 잊어서는 안된다”고 당부했다.

[호애진 기자(boan5@boannews.com)]

'보안 > 주요뉴스' 카테고리의 다른 글

| 포티넷 “BYOD, 아직도 보안 걱정?” (0) | 2012.10.10 |

|---|---|

| 보안위협에 대한 정량적·정성적 위험평가 방법 (0) | 2012.10.08 |

| 보안전문가 기고(2). 침투시험 가치 극대화하기 (0) | 2012.09.19 |

| 보안전문가 기고(1). 시뮬레이션 환경에서 APT 공격결과 분석 (0) | 2012.09.18 |

| 트위터, 보안팀 강화 위해 세계적인 해커 영입 (0) | 2012.09.18 |